直到今天,政府机构仍必须修补Windows Server漏洞,该漏洞可能使黑客控制联邦网络。

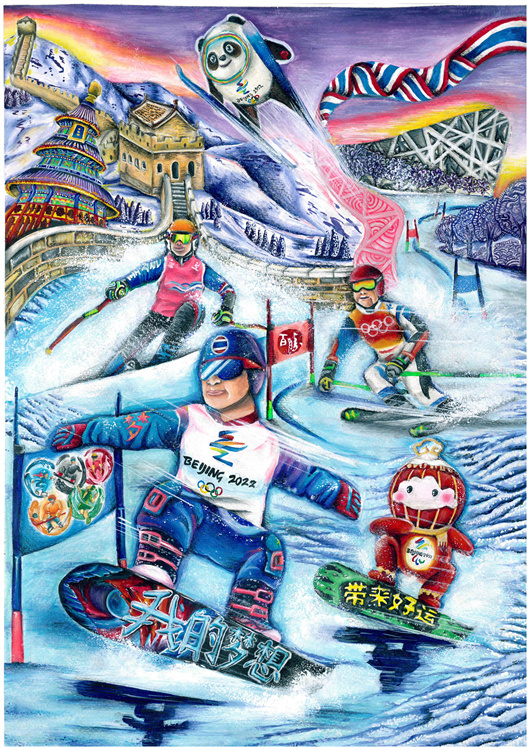

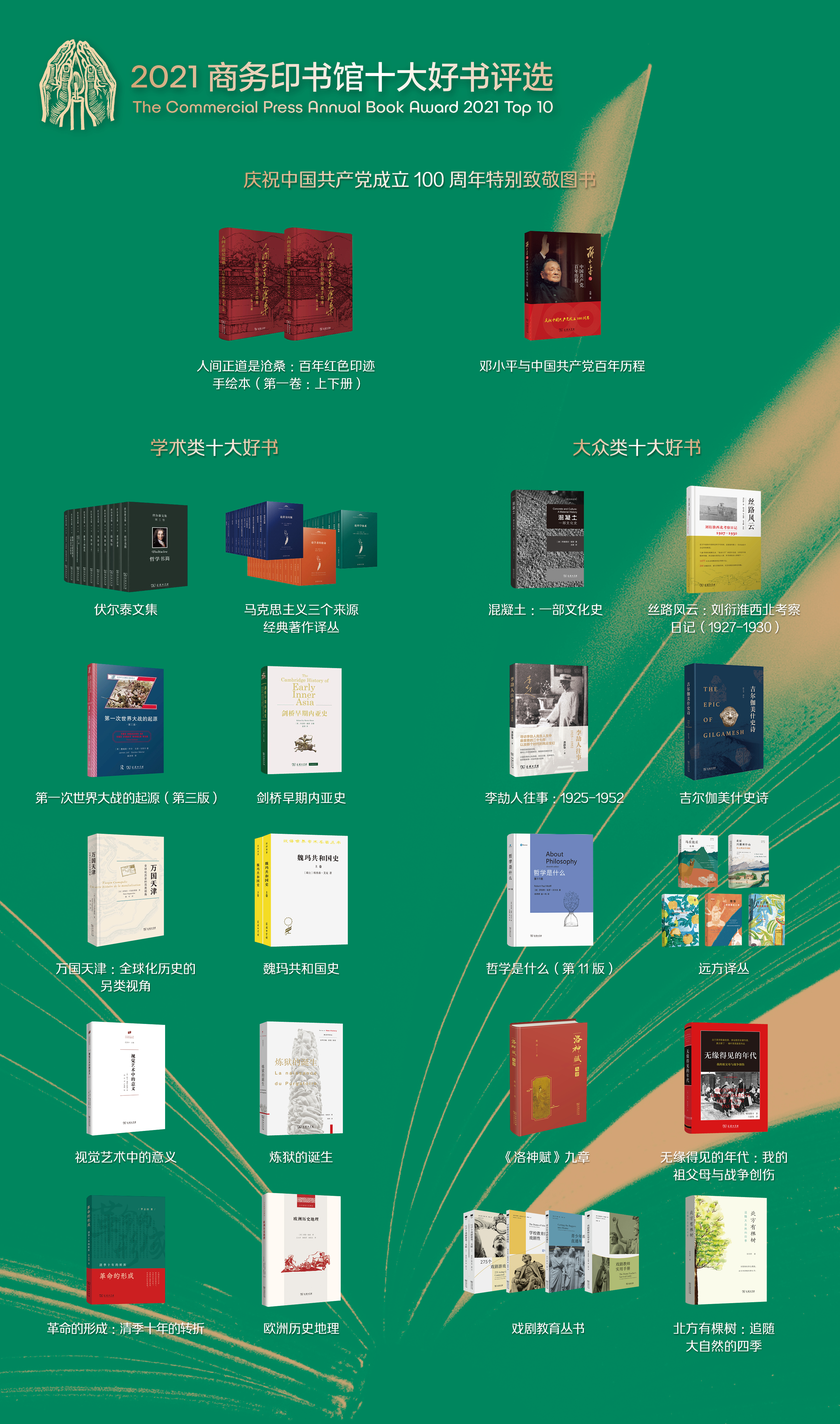

(相关资料图)

(相关资料图)

自从爆发以来,网络安全已发生了怎样的变化,这对企业意味着什么

国土安全部(DHS)已向系统管理员提供了直到今天(9月21日)的补丁程序,以修复Windows Server中的一个严重漏洞,该漏洞可能允许攻击者通过Netlogon身份验证系统中的漏洞劫持联邦网络。

9月18日,国土安全部(DHS)的网络安全部门发布了一项紧急指令,为政府机构提供了为期四天的截止日期,以修补CVE-2020-1472漏洞(也称为 Zerologon),理由是它给联邦网络带来了“不可接受的风险”。

该漏洞使未经授权的用户可以通过Microsoft Windows Netlogon远程协议(MS-NRPC)中的漏洞通过简单地发送一系列Netlogon消息(输入字段填充为零)来承担对网络的控制。

驾驭5G繁荣:准备好数据中心基础架构

5G将对您的数据基础架构产生越来越多的新需求,因此现在是规划部署的时候了。

由VERTIV赞助

一旦受到威胁,攻击者就可以让自己成为域管理员并重置域控制密码,从而有效地赋予他们对整个网络的控制权。

微软在2020年8月补丁星期二更新中解决了CVE-2020-1472的问题,该 漏洞被赋予10%的通用漏洞评分系统(CVSS)分数-就其严重性而言,这是最高的分数。

荷兰网络安全公司Secura随后进行的调查进一步揭示了该漏洞的严重性。在有关Zerologon漏洞的报告中,该公司表示:“这种攻击产生了巨大的影响:它基本上允许本地网络上的任何攻击者(例如恶意内部人员或仅将设备插入内部部署网络端口的人) )以完全破坏Windows域。

“攻击是完全未经身份验证的:攻击者不需要任何用户凭据。”

紧随Secura的报告,即网络安全和基础设施安全局(CISA)要求政府机构立即修补其系统。

DHS CISA在分配给20-04的紧急指令中说:“ CISA已确定此漏洞对联邦民政执行部门构成了无法接受的风险,需要立即采取紧急行动。

发布紧急指令是DHS罕见的举动,它突显了Zerologon漏洞对政府机构的严重威胁。

根据法律,国土安全部长有权“向机构负责人发出紧急指示,以就信息系统的运行采取任何合法行动……以保护信息系统免受或减轻信息系统的侵害。 ,这是信息安全威胁。”

尽管该指令仅适用于执行政府机构,但CISA已建议州和地方政府机构也适用Microsoft 2020年8月的安全性,以及私营部门组织和公众。

CISA助理总监Bryan Ware在博客文章中说: “除非我们经过认真和协作的评估,否则我们不会发布紧急指示。”